Apply

SAML : Meilleures pratiques

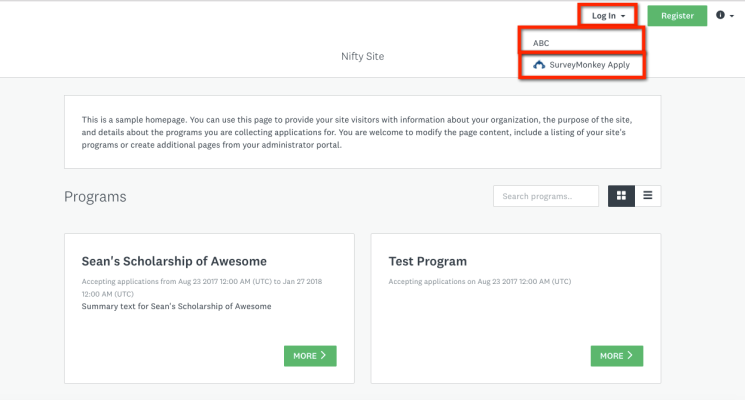

Boutons de connexion de la page d’accueil

Les boutons de connexion et d'inscription redirigeront tous les deux vers votre page de connexion.

Les utilisateurs invités (recommandeurs, collaborateurs) se connecteront via une connexion native car il n'y a aucune garantie que l'adresse email associée à l'authentification unique soit utilisée. Ces utilisateurs doivent accéder au site via leur email d'invitation ou via le bouton de connexion de SurveyMonkey Apply.

Les administrateurs qui ne disposent pas de compte d'authentification unique peuvent toujours se connecter au site via les identifiants SM Apply. Pour accéder à la page de connexion, vous pouvez également ajouter /admin/ à la fin de l'URL du site. Par exemple, testite.Apply.com/admin/

Coordonnées

Les détails de contact de la personne principale qui met en œuvre l’intégration de l'authentification unique de votre côté doivent être communiqués à votre représentant de l’engagement des clients.

Intégration de SAML : Consommation de métadonnées Apply

Nous vous recommandons de configurer votre fournisseur d'identité (IdP) pour mettre à jour automatiquement les métadonnées SP de SM Apply. Ceci est dû à deux raisons :

- Pour des raisons de sécurité ; nous pouvons publier des mises à jour de nos métadonnées (mises à jour de certificats, valeurs de chiffrement)

- Pour plus de stabilité ; les mises à jour des métadonnées peuvent introduire des périodes où la connexion SAML peut échouer en raison d'un défaut de correspondance entre les certificats

- La modification du domaine d’un site SM Apply en domaine personnalisé reflétera les modifications apportées aux métadonnées du fournisseur.

Intégration de l'authentification unique SAML pour les sites avec des domaines personnalisés

Les sites souhaitant utiliser un domaine personnalisé doivent avoir un domaine en place avant de configurer SAML. Si le domaine personnalisé n'est pas ajouté au site avant la configuration SAML, des problèmes peuvent survenir car les métadonnées d'Apply peuvent référencer une URL inconnue de votre IdP.